SAML認証

この操作には「管理者」権限が必要です。

EnterpriseプランではSAML(Security Assertion Markup Language)連携を利用したユーザの認証に対応しており、組織内で既に利用している認証プロバイダ(IdP: Identity Provider)に登録されたユーザアカウント情報を利用して、DeployGateにシングルサインオン(SSO)する事が可能です。

DeployGateはSAML 2.0に準拠したサービスプロバイダ(SP)として動作し、Google WorkspaceやOneLogin、Microsoft Entra IDなど、様々な認証プロバイダとインテグレーションすることが可能です。 このドキュメントでは、各種認証プロバイダに対応したSAML認証の設定方法を解説します。

SAML認証を有効にすると、そのワークスペースのアカウントはワークスペースごとに用意された専用のログイン画面からユーザー認証を行う形に切り替わります。 Google Workspace認証との併用や、通常のDeployGateとのログイン方法とは併用できませんので注意してください。

SAML認証の有効化

SAML認証を有効にするためには、DeployGateとIdPの両方に適切な設定を行う必要があります。SAML認証における各設定項目の呼称はIdPによって若干異なるため、ここではまず一般的な設定方法の流れについて解説します。

実際にIdPを設定する際は設定項目の内容を理解した上で、適切に読み替えながら設定を行ってください。また、Google WorkspaceやMicrosoft Entra IDなど、代表的なIdPに関しては実際の設定手順や設定項目の読み替え方法を後述しますので、そちらを参考にしてしてください。

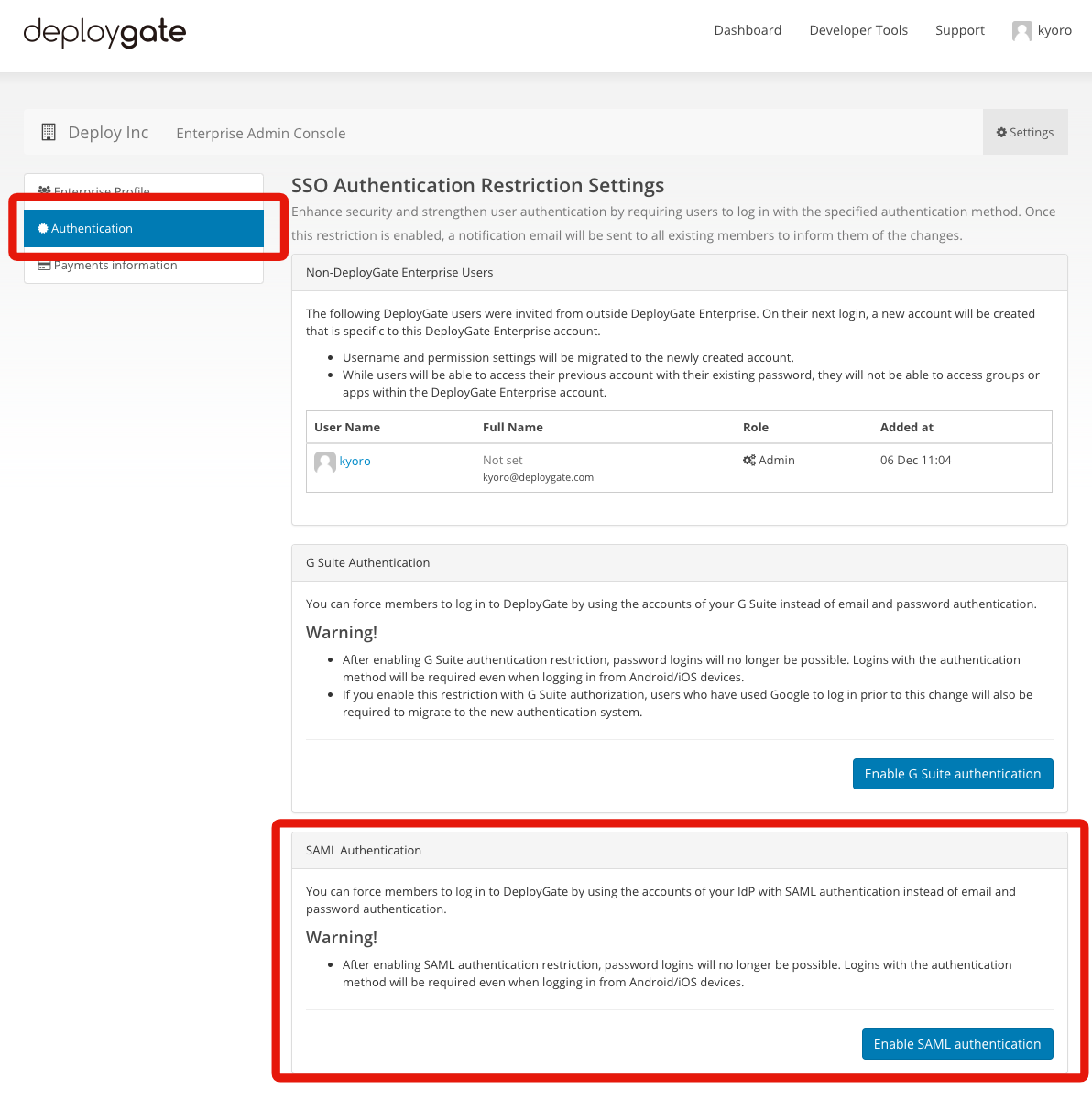

SAML認証を有効にするためにはワークスペースの設定画面を開いた上で左メニューの「認証」を選択し、SAML認証の項目からSAML認証を有効にするを選択してください。

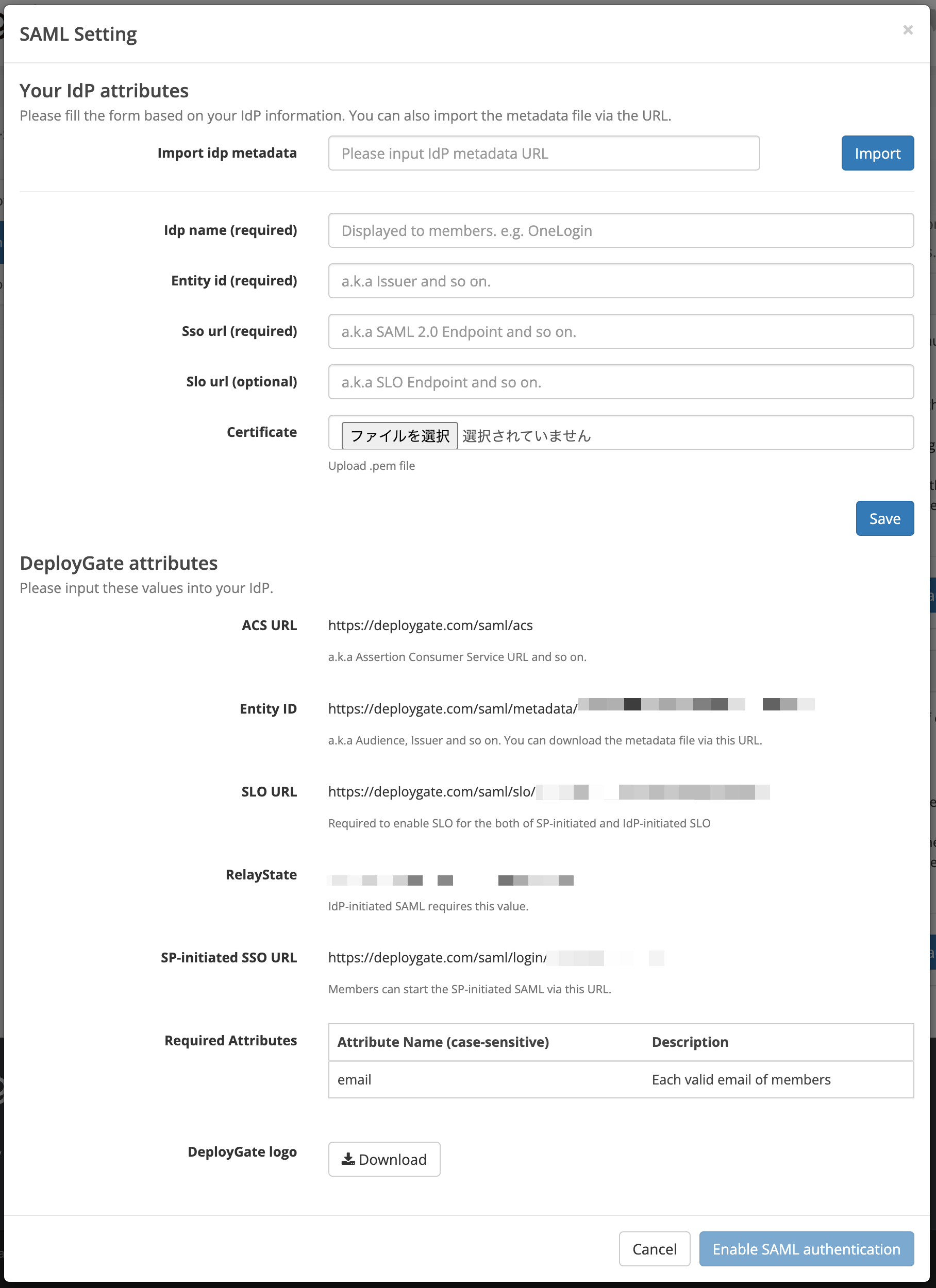

選択後はウィザード形式の設定フォームが表示されるので、SAML認証に必要な情報を入力して設定を進めます。

お使いの IdP の設定セクションではDeployGateとインテグレーションするIdPに関する情報を入力します。通常、ここで入力する必要のある情報はIdPごとに固有の情報で、IdP側から提供されます。Google WorkspaceではSAMLアプリ追加時、OneLoginではアプリ登録時に表示され、確認することができます。(詳細は後述のチュートリアルをご参考ください)

| 設定項目 | 説明 |

|---|---|

| IdP名 | 所属メンバーに表示される認証プロバイダの名称です。名称は自由に設定できるので、OneLoginやGoogle Workspaceなどのサービス名や「XX社用のGoogle Workspaceアカウント 」など、わかりやすい名称を設定してください。 |

| IdP エンティティID | IdPから提供されるエンティティIDを設定します。通常はIdPよりSP側の設定情報として提供されます。 |

| SSO(シングルサインオン)URL | IdP側のログイン画面を表示するためのURLです。通常はIdPよりSP側の設定情報として提供されます。 |

| SLO(シングルログアウト)URL | SP-initiated SLOにおいてIdP側とのログインセッションを破棄するために必要なURLです。通常はIdPよりSP側の設定情報として提供されます。 |

| IdP証明書 | IdPとSP間の通信内容を検証するための証明書を指定します。証明書はIdP側にてX.509形式のPEMファイルとして書き出したものを使用してください。 |

メタデータファイル(XML)のインポート機能による自動入力もサポートしています。また手動入力値を上書きするため、ご利用の際はご注意ください。手動入力の場合は保存ボタンを、インポート入力の場合はインポートボタンを押すことで設定が保存されます。

画面下部ではIdP側に設定する必要のあるDeployGateの情報が表示されます。これらの情報をIdP側に設定し、設定を完了させてください。

| 設定項目 | 説明 |

|---|---|

| ACS URL | DeployGateが提供するACS(アクセスコントロール)のURLです。 |

| エンティティID | DeployGateのSPとしてのエンティティを特定する一意なIDです。DeployGateのSPメタデータファイル(XML)のダウンロードURLと同値です。 |

| SLO URL | SP-initiated SLOまたはIdP-initiated SLOを利用する際に必要なログアウト処理用のURLです。 |

| RelayState | IdP-initiated 認証用の値です。IdP側に入力しない場合、SP-initiated 認証のみ動作します。 |

| SP-initiated SSO URL | DeployGateにおける、このワークスペース専用のログイン用URLです。 |

| Required Attributes(必須属性) | IdPとDeployGateの認証の間で必要な属性の名称と内容を記載しています。これらの属性の提供を前提としており、提供されない場合の動作保障やサポートは行っておりません。 |

| DeployGate Logo | DeployGateのサービスのロゴ画像です。SAMLアプリとしてIdPにDeployGateを登録する際にご利用ください。 |

urn:oasis:names:tc:SAML:2.0:nameid-format:persistent を選択してください。他のフォーマットでは正しく動作しません。

これらの項目について、ご利用の IdP によって項目表記が異なる場合があります。例えば Microsoft Entra ID の日本語UIでは一意のユーザー識別子(名前 ID)という名称と永続的という表記が採用されています。各 IdP における表記との一致については各 IdP のサポートにお問い合わせください。

email という属性名を必須指定していますが、http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress URI もご利用頂けます。

ロゴ画像はIdPに設定するサービス用のアイコンとしてご利用ください。また SP-initiated SSO URL は所属メンバーの方がログインを開始するためのページURLです。必要に応じてメンバーに共有してください。

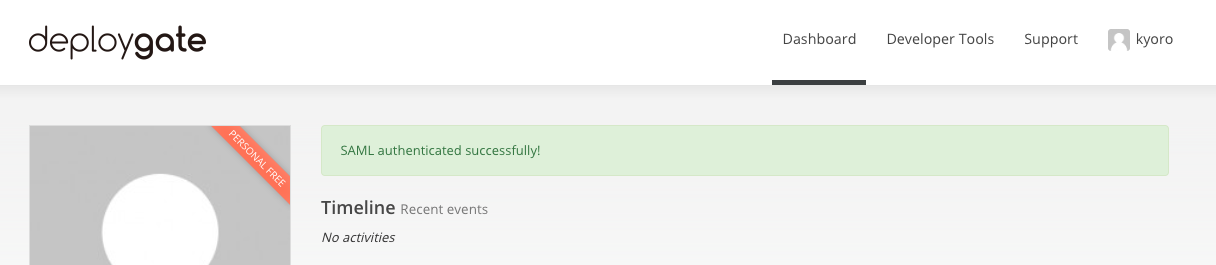

IdPの設定が終了したあと、「SAML認証を有効にする」をクリックすると、IdP側のログイン画面にリダイレクトされます。そこで正しくログインが完了し、DeployGateに正常にリダイレクトされ、認証成功のメッセージが表示されればSAML認証の有効化は完了です。

SAML認証を有効化してから14日間は移行期間としてパスワードによる認証でもサービスをご利用いただけます。ただしその期間内であっても、SAMLによる認証情報の連携を行ったユーザーはパスワード認証が無効化され、SAML SSOが優先されます。

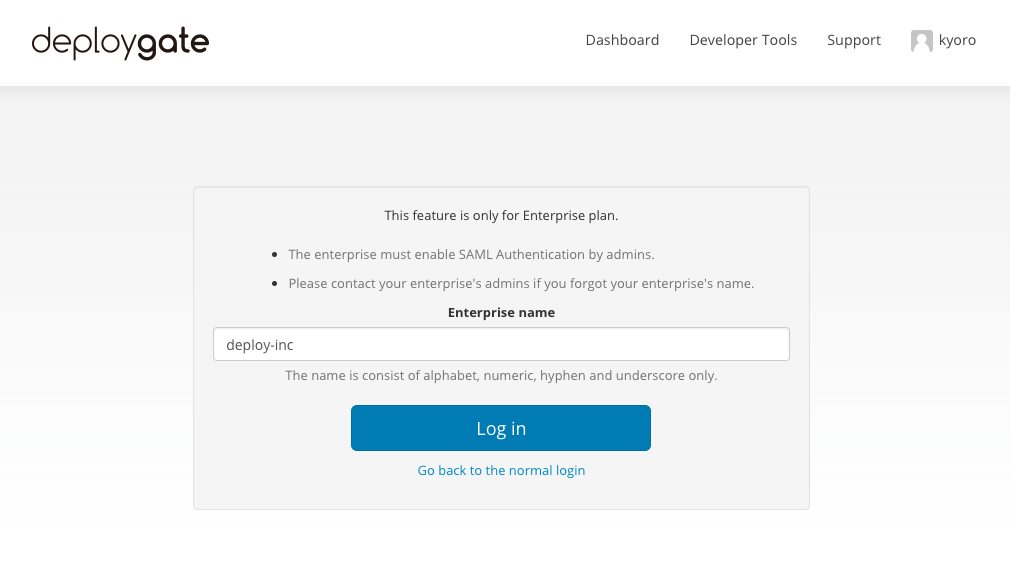

ワークスペース専用のログインページ

SAML認証有効化後は、それぞれのワークスペースごとに用意された専用のログインページを使用してDeployGateにログインします。SAML設定途中に表示される「SP-initiated SSO URL」をご利用ください。

URLは通常 https:/deploygate.com/saml/login/[ワークスペース名] です。

緊急時に管理者権限を持つアカウントでパスワード認証を用いたログインを行う

EnterpriseでSAML認証が有効になると、Enterpriseに所属するすべてのユーザーのログイン認証方法がIdPを用いたSSO認証に切り替わり、以後はパスワードを用いたログインを行うことが出来なくなります。ただし例外として、管理者権限を持つアカウントに関してのみ、不慮の設定不備やIdPとの接続性に問題が発生した場合に対処できるように、SAML認証有効化後もパスワードを用いたログインを引き続き行うことが可能です。管理者権限の付与や、管理者権限を持つアカウントのパスワード管理や運用には十分気をつけてください。

SAML認証有効化後の管理者権限を持つアカウントのパスワードを用いたログイン方法

SAML認証有効化後の管理者権限を持つアカウントのパスワードを用いたログイン方法は、以下の手順で行ってください。

- DeployGateからログアウトする

- パスワードのリセットからパスワードの再発行を行う

- ログインよりログインを行う

緊急時以外はパスワードを用いたログインを使用せず、IdPを用いたSSO認証を使用してください。また、管理者権限を持つアカウントに関しては強度の強いパスワードを設定するように心がけてください。

SAML有効化時の条件により、アカウントがEnterprise専用に分離するなどした場合はパスワードの再発行を通常画面から行うことが出来ない場合があります。その場合はユーザーサポートにお問い合わせ頂く旨のエラーメッセージが表示されますので、大変お手数をおかけしますがユーザーサポートまでお問い合わせください。