OktaでのSAML認証設定

この操作には「管理者」権限が必要です。

format は urn:oasis:names:tc:SAML:2.0:nameid-format:persistentを、値には永続化識別子を指定してください。また属性マッピングとして email という名称でユーザーのメールアドレスを提供してください。

ここでは、SAMLの認証基盤としてOktaを利用する場合の設定手順について解説します。

- Okta上でのApplication追加および設定

- DeployGate上での設定

Okta側の設定

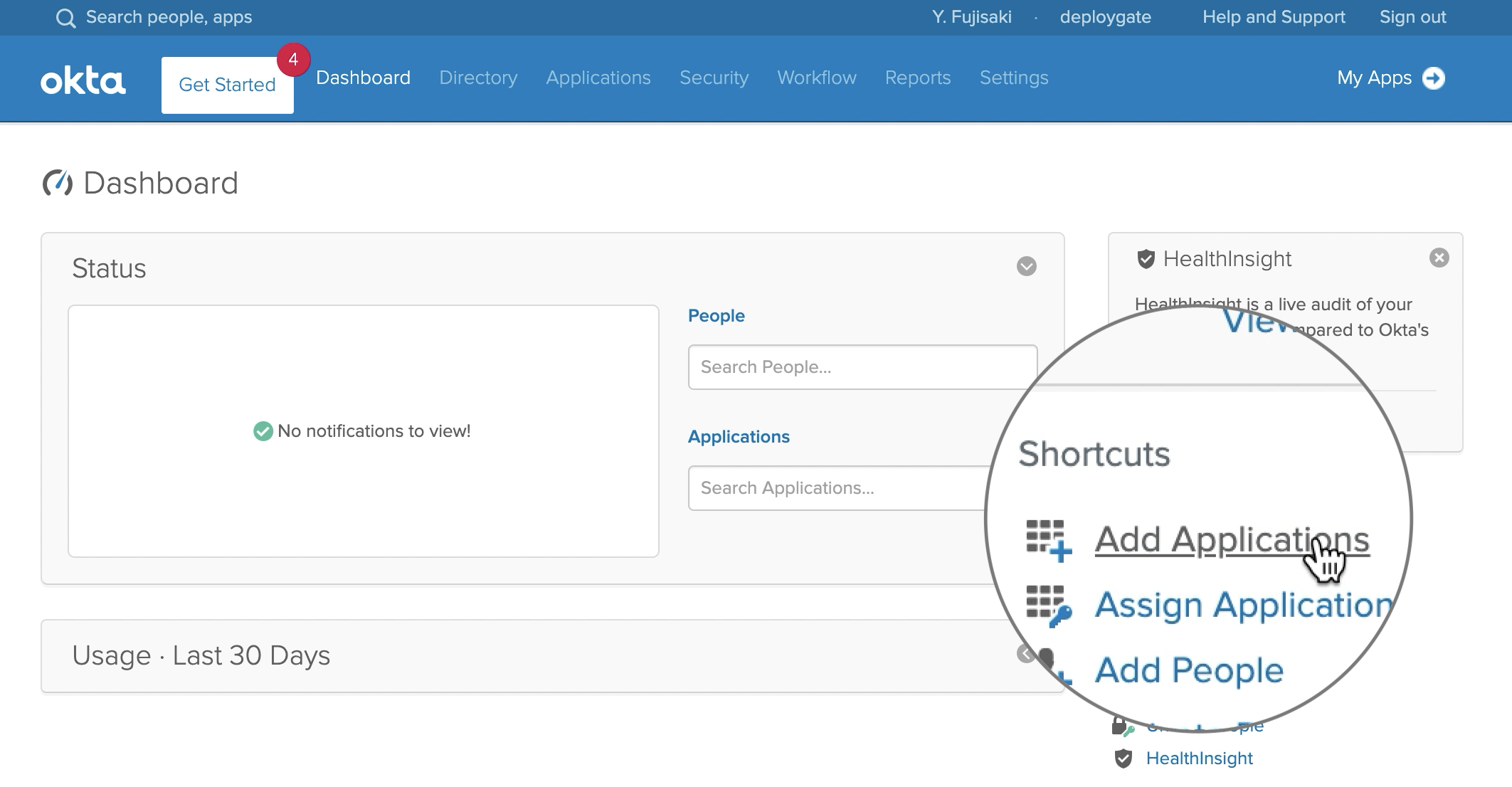

Okta へログインし、 Admin 画面へ移動します。

Applicationの追加

Admin 画面からAdd Applicationsを選択します。

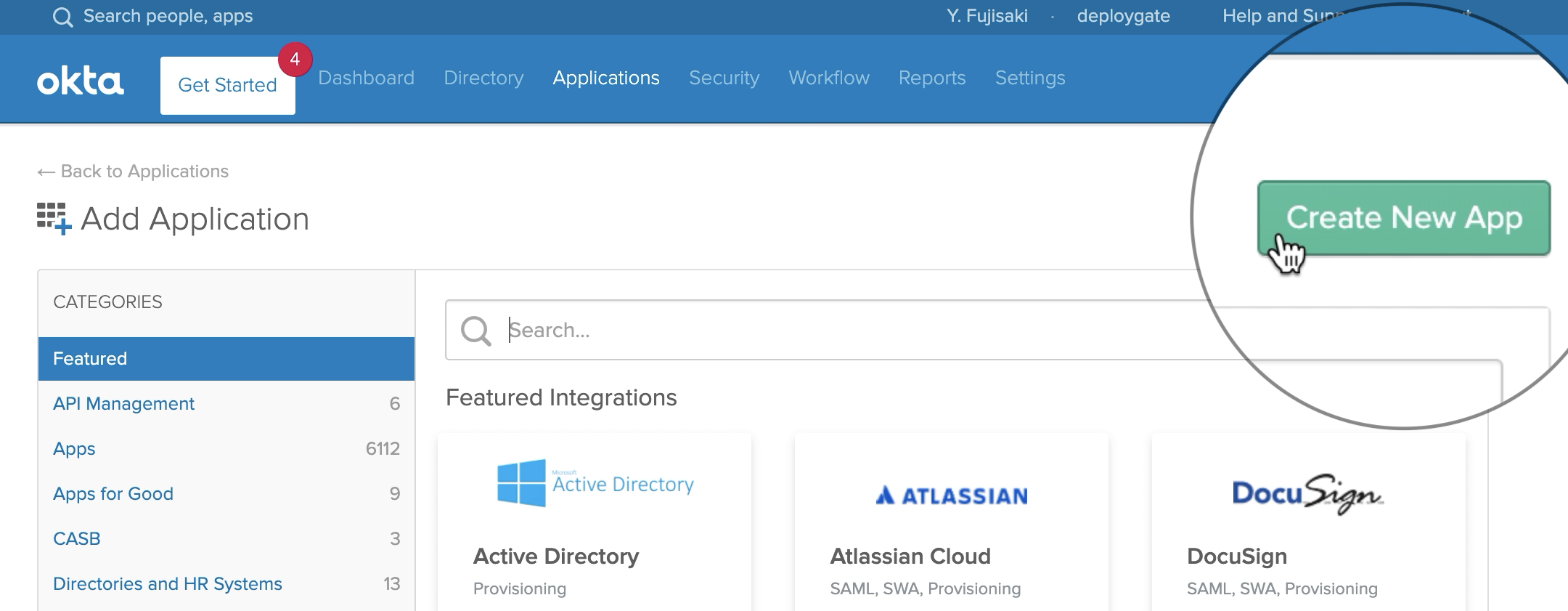

Create New Appボタンを押します。

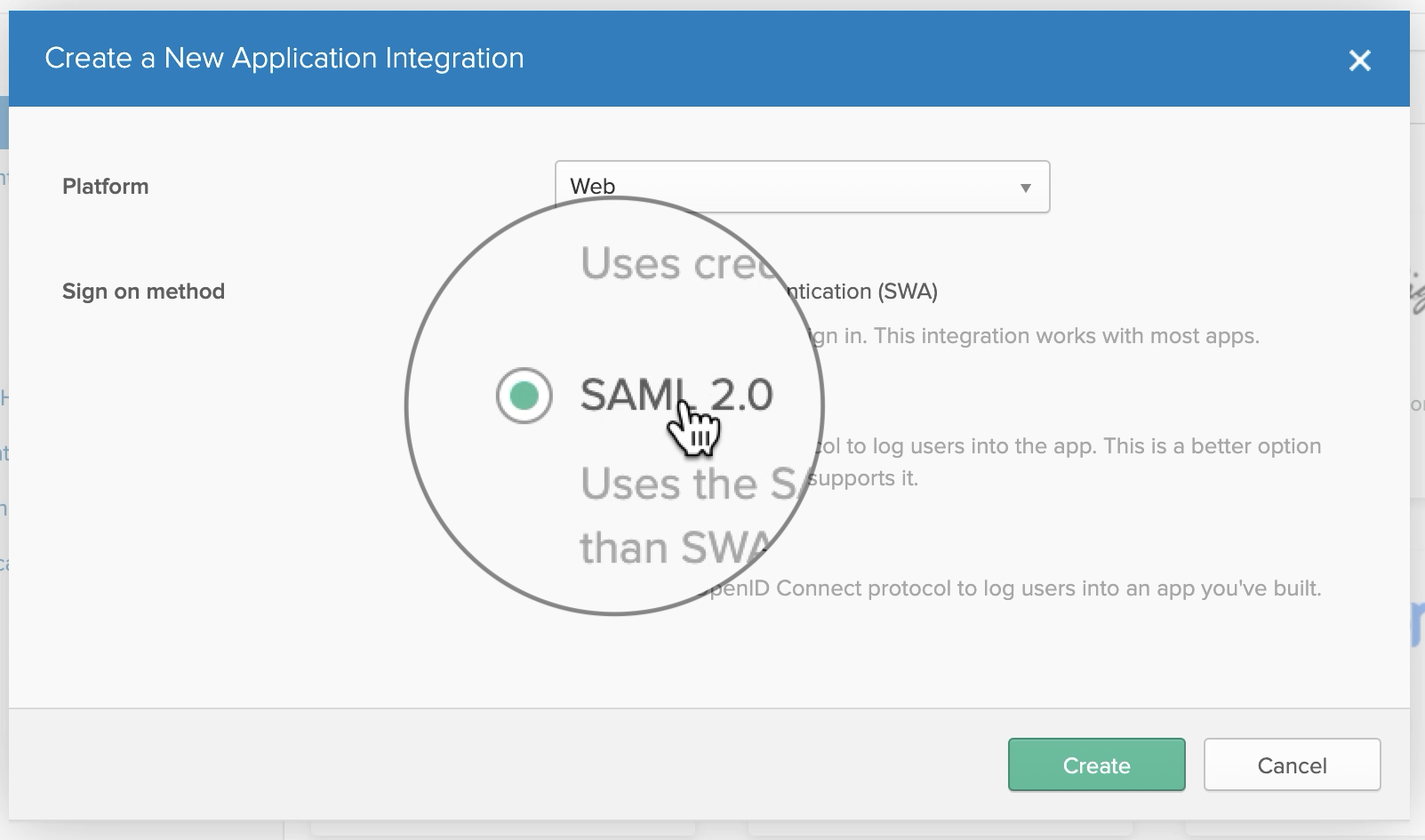

表示されたダイアログでSAML 2.0を選択してCreateボタンを押します。

表示されたダイアログでSAML 2.0を選択してCreateボタンを押します。

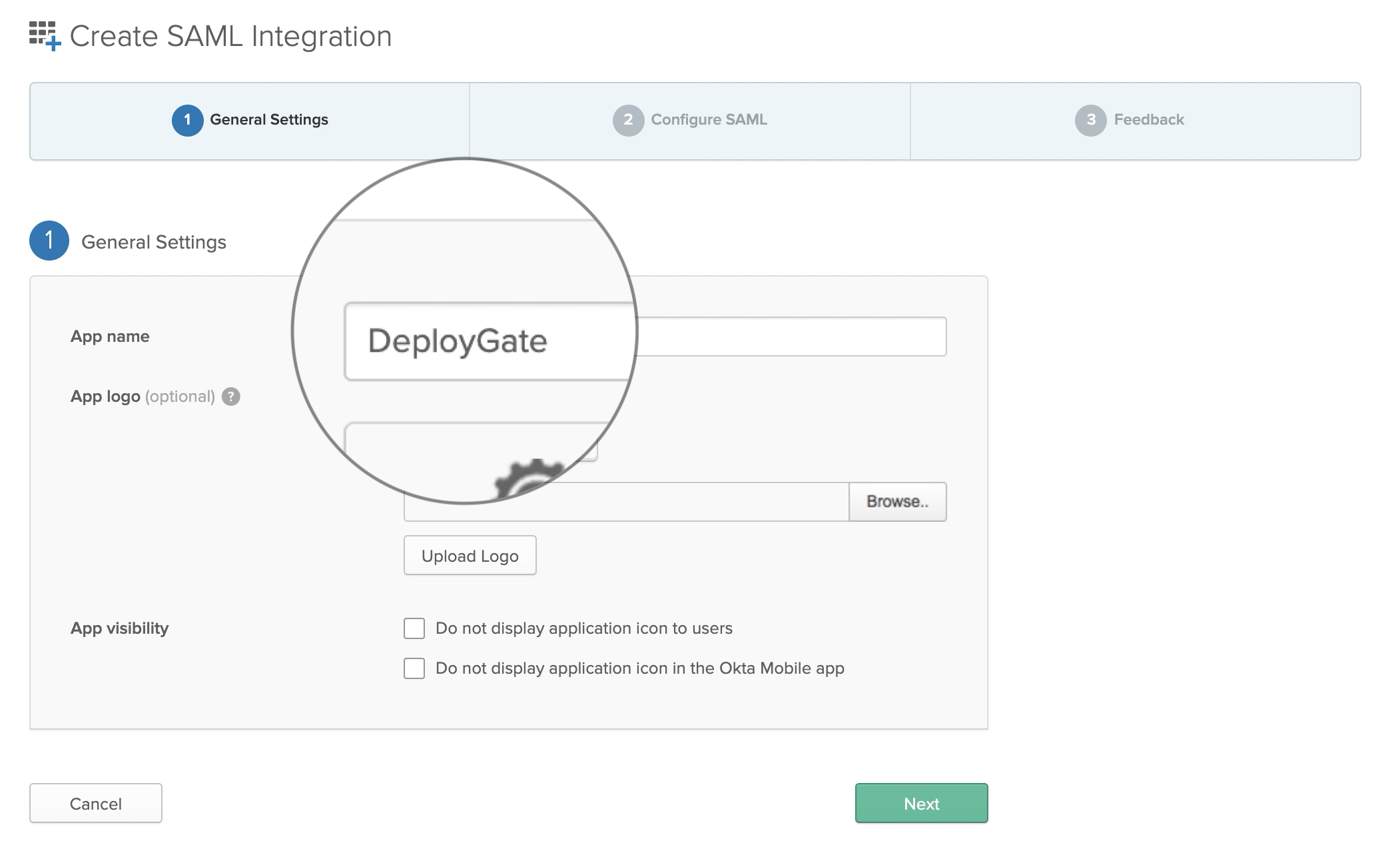

SAML Integrationの作成

General SettingsのApp nameに DeployGate と入力します。

App Logo にはこちらの画像をダウンロードしてご利用ください。

App Logo にはこちらの画像をダウンロードしてご利用ください。

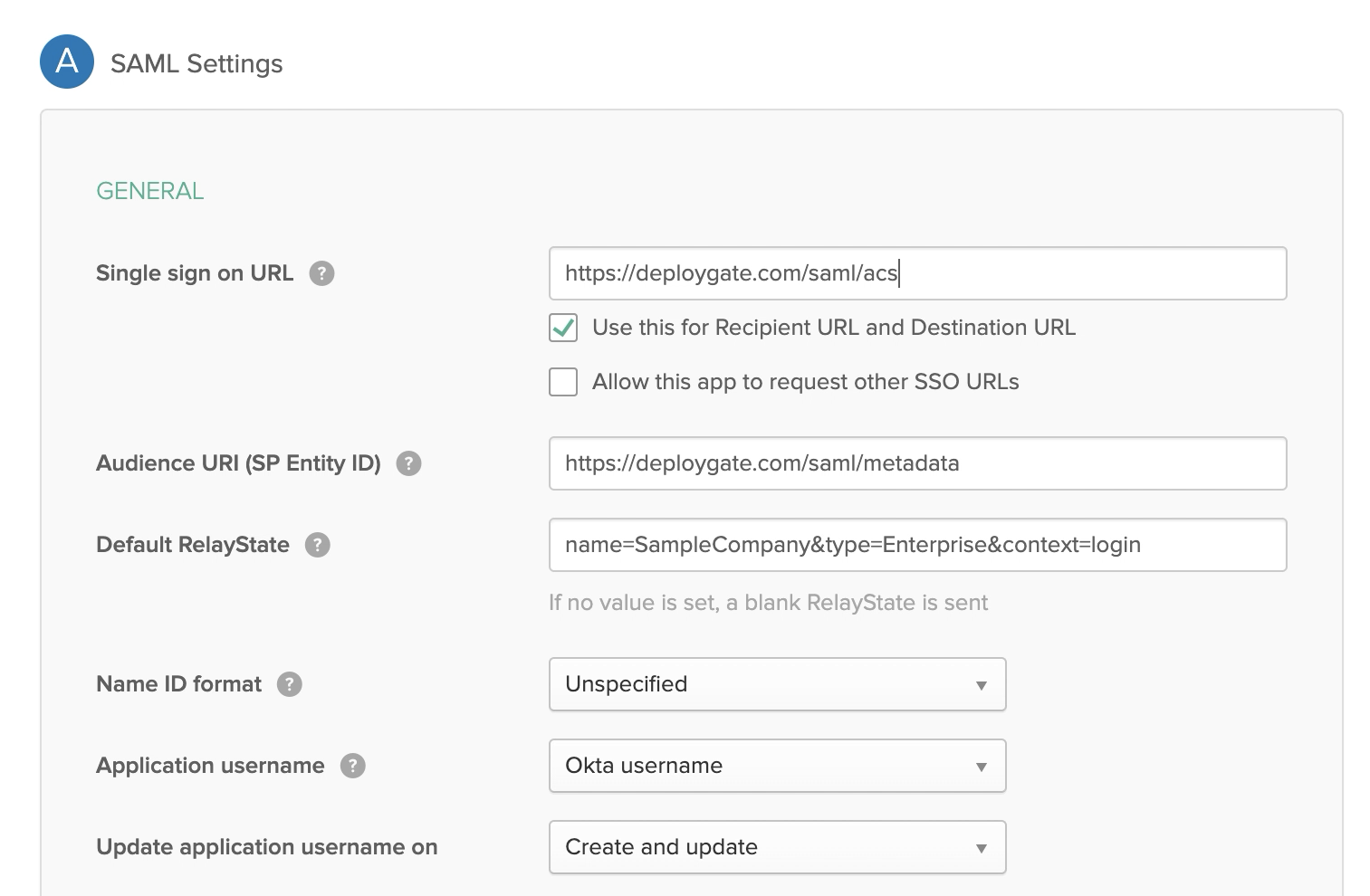

SAML Settingsの入力

SAML Settingsには以下の情報を入力します。

| 名前 | 値 |

|---|---|

| Single sign on URL | https://deploygate.com/saml/acs |

| Audience URI (SP Entity ID) | DeployGateの画面から取得してください。 |

| Default RelayState | DeployGateの画面から取得してください。2021年7月の時点では以下の形式で表示されます。 |

| e.g. s;; |

その他はデフォルトの値で問題ありません。入力が完了したらNextを押します。

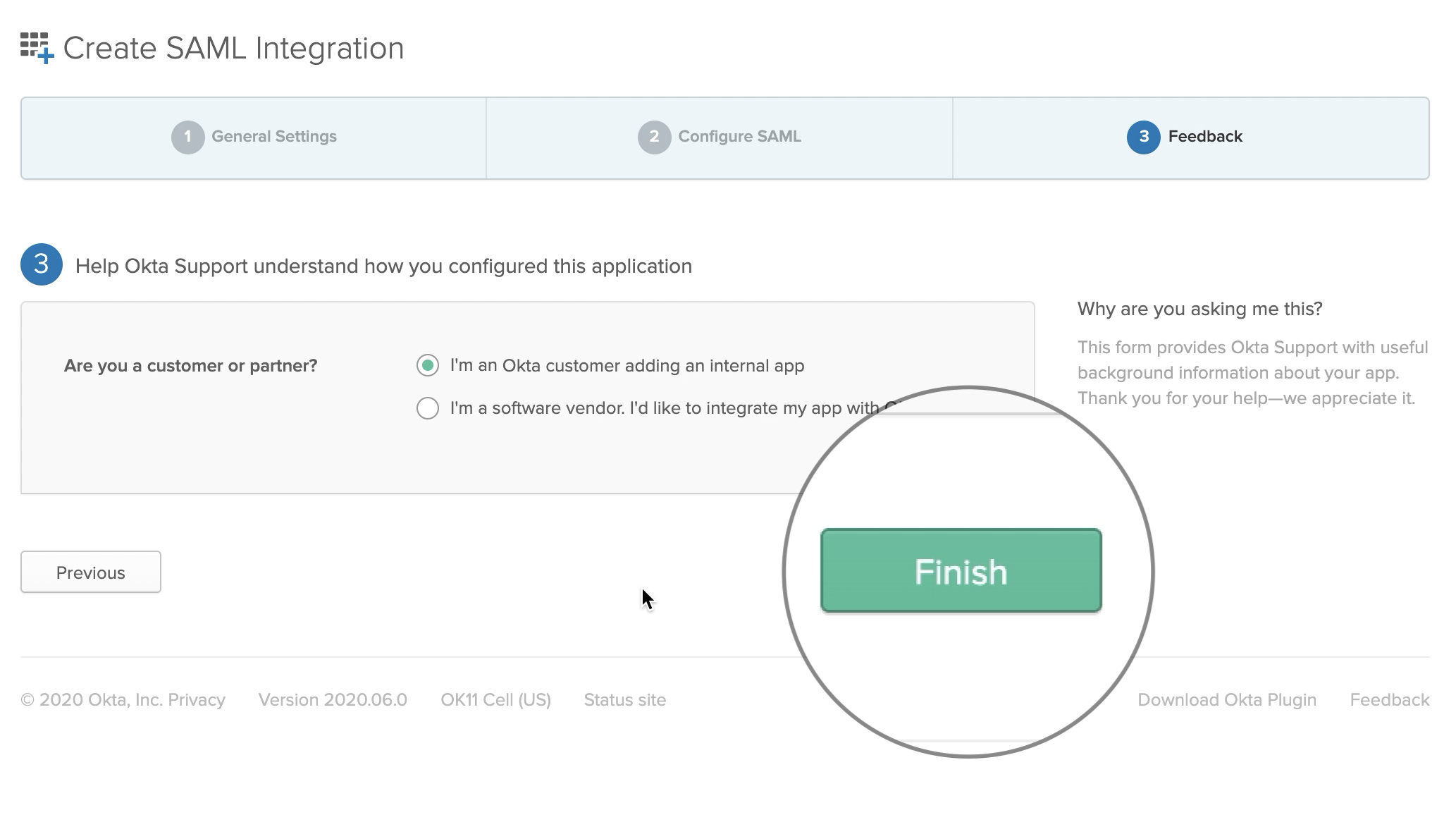

Feedbackの選択

「I'm an Okta customer adding an internal app」を選択し Finish します。その他は空欄のままでも構いません。

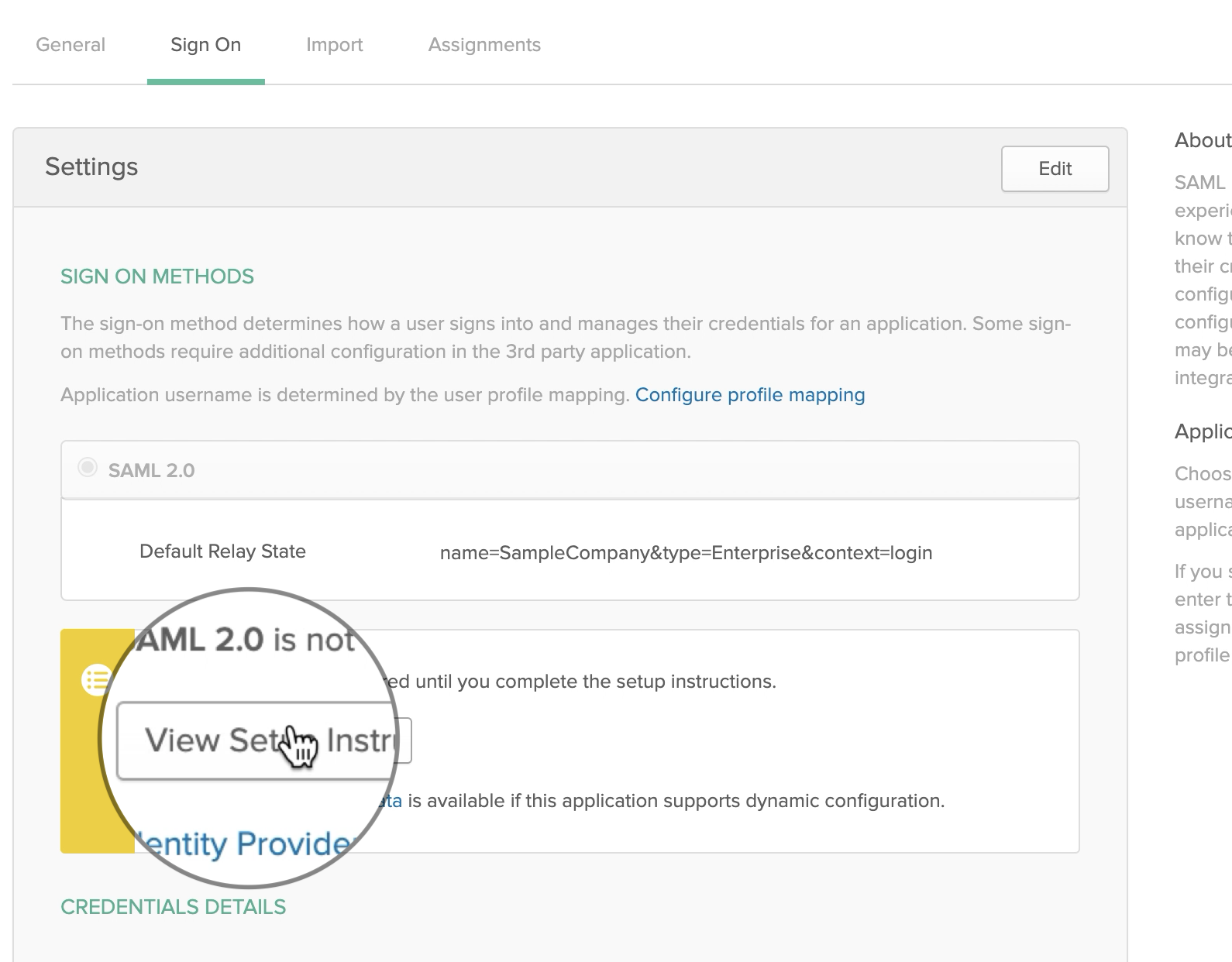

設定値の取得

設定が完了したら、 DeployGate へ入力する設定値を取得するため、 View Setup Instructions を押します。

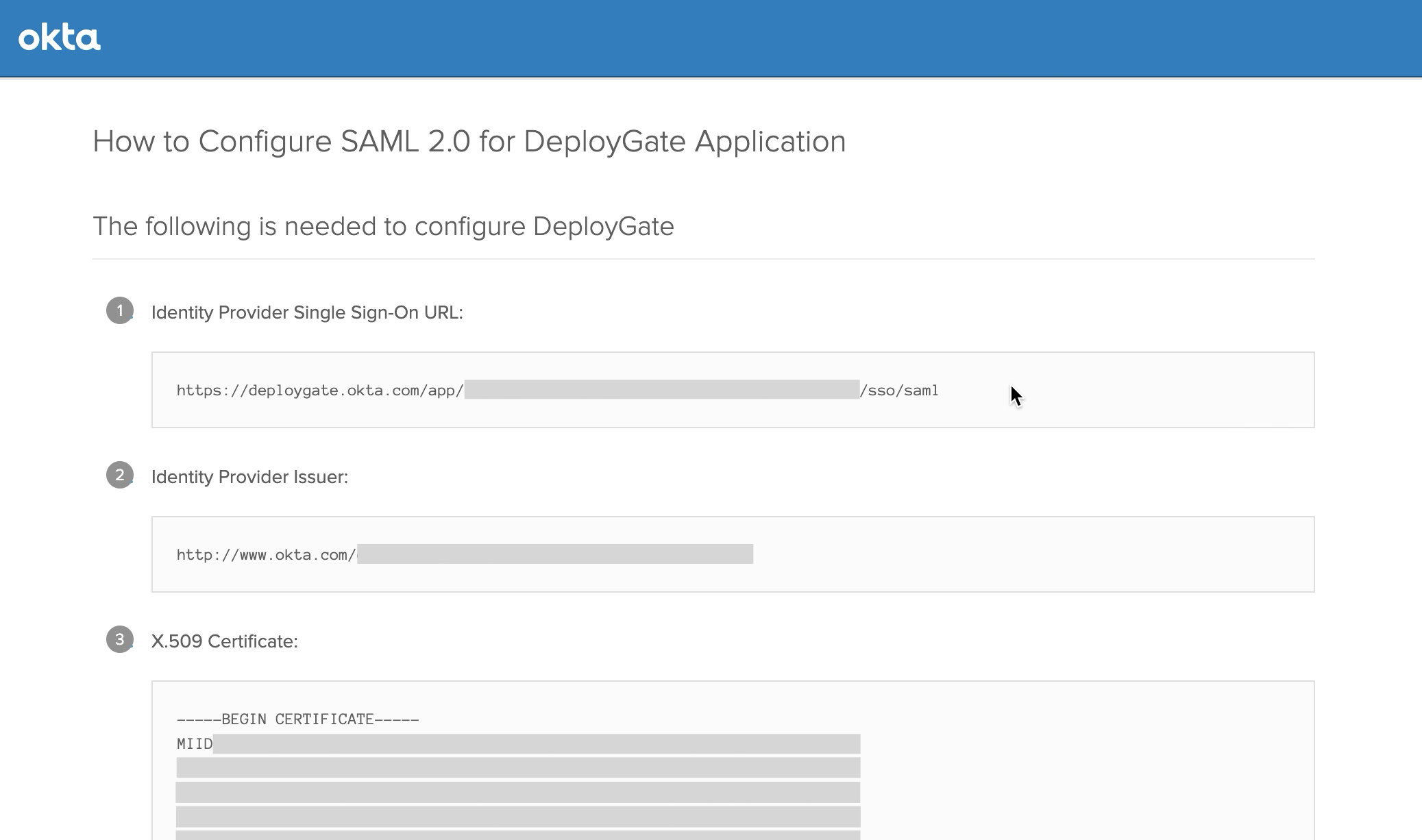

Identity Provider Single Sign-On URL と Identity Provider Issuer をメモしておきます。

X.509 Certificate をダウンロードしておきます。

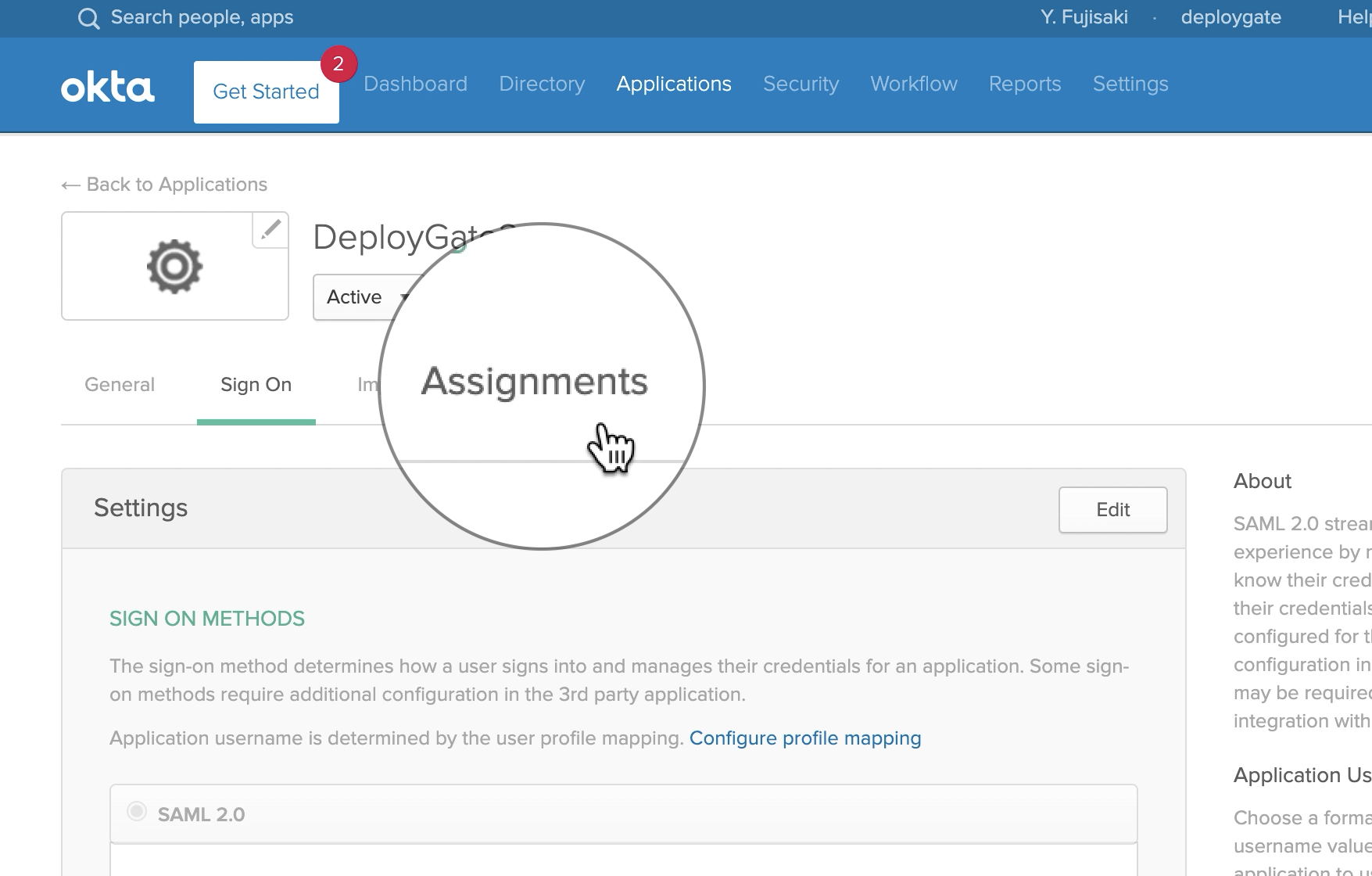

利用可能なアカウントを Assignments で設定

次に、 Assignments から適用するユーザーを設定します。

少なくとも作業者自身のアカウント状態がアサインされていないと、 DeployGate 上での設定を完了することができません。

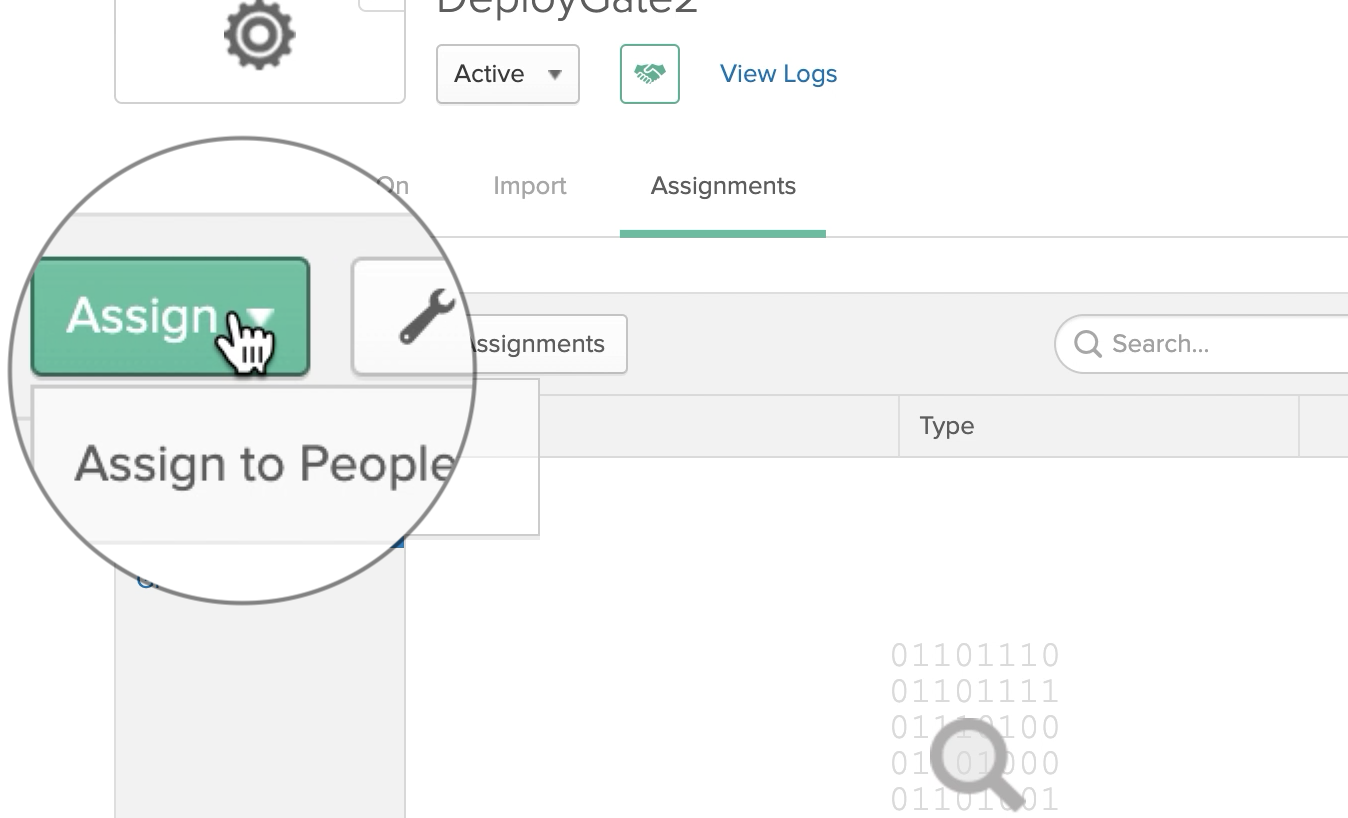

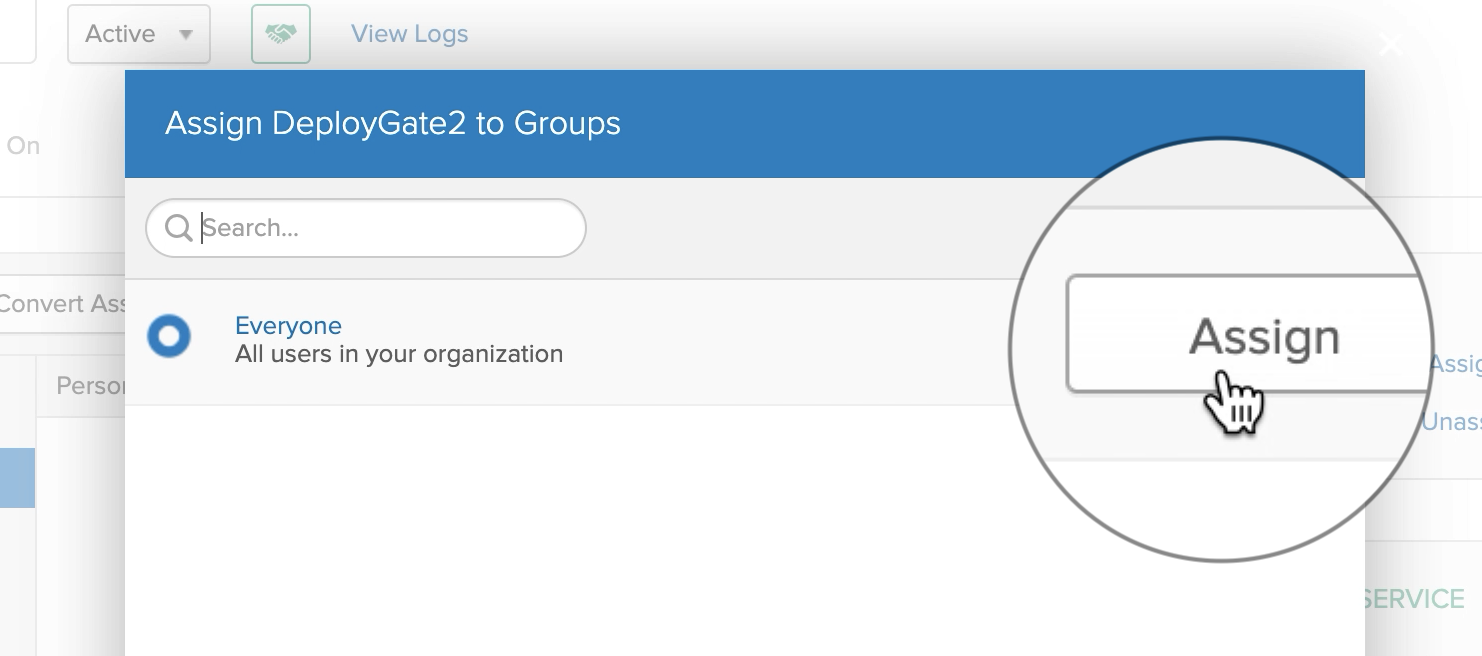

Assign から DeployGate を利用する対象の People か Group を選択し、追加します。

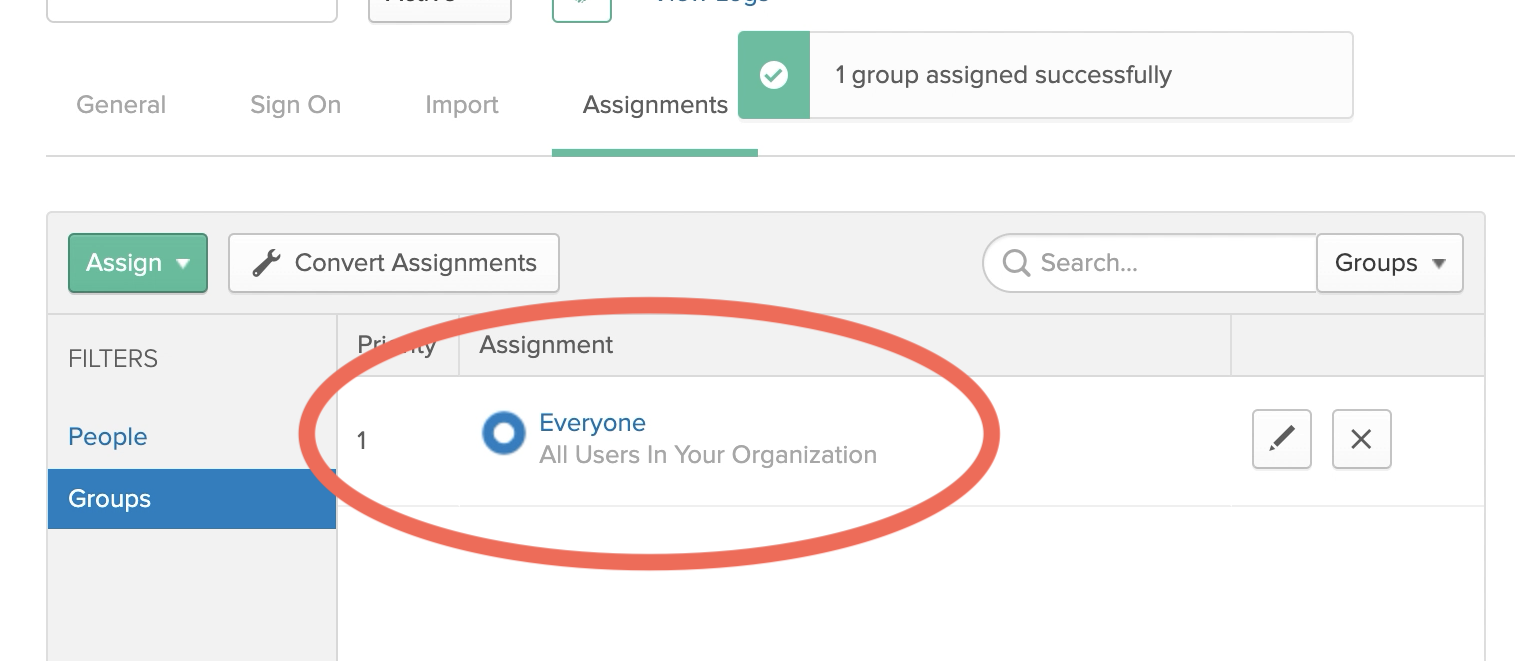

ここでは全ユーザーを利用可能にするために Everyone を Assign しています。

追加できていることが確認できたら、 DeployGate 側の設定に進みます。

DeployGate側の設定

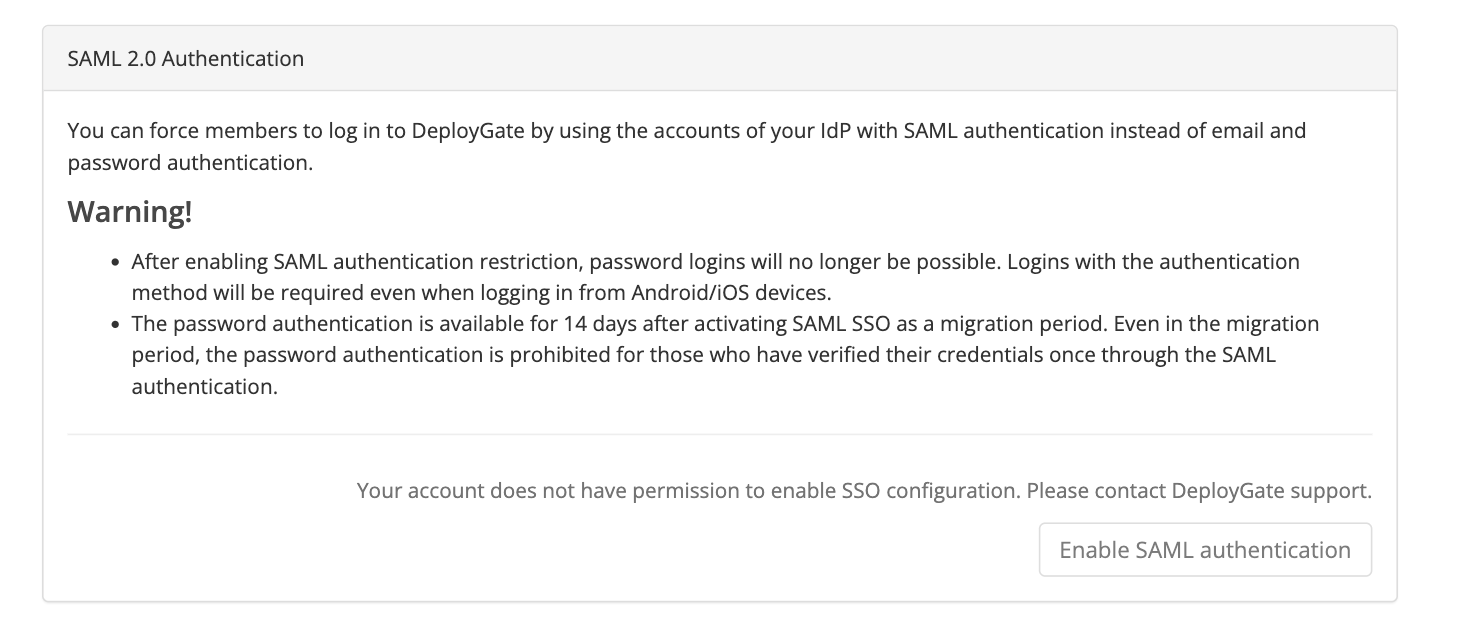

DeployGate Enterprise 設定画面を開き、画面上にある SAML認証を有効にするボタンを押します。

認証設定の情報を入力

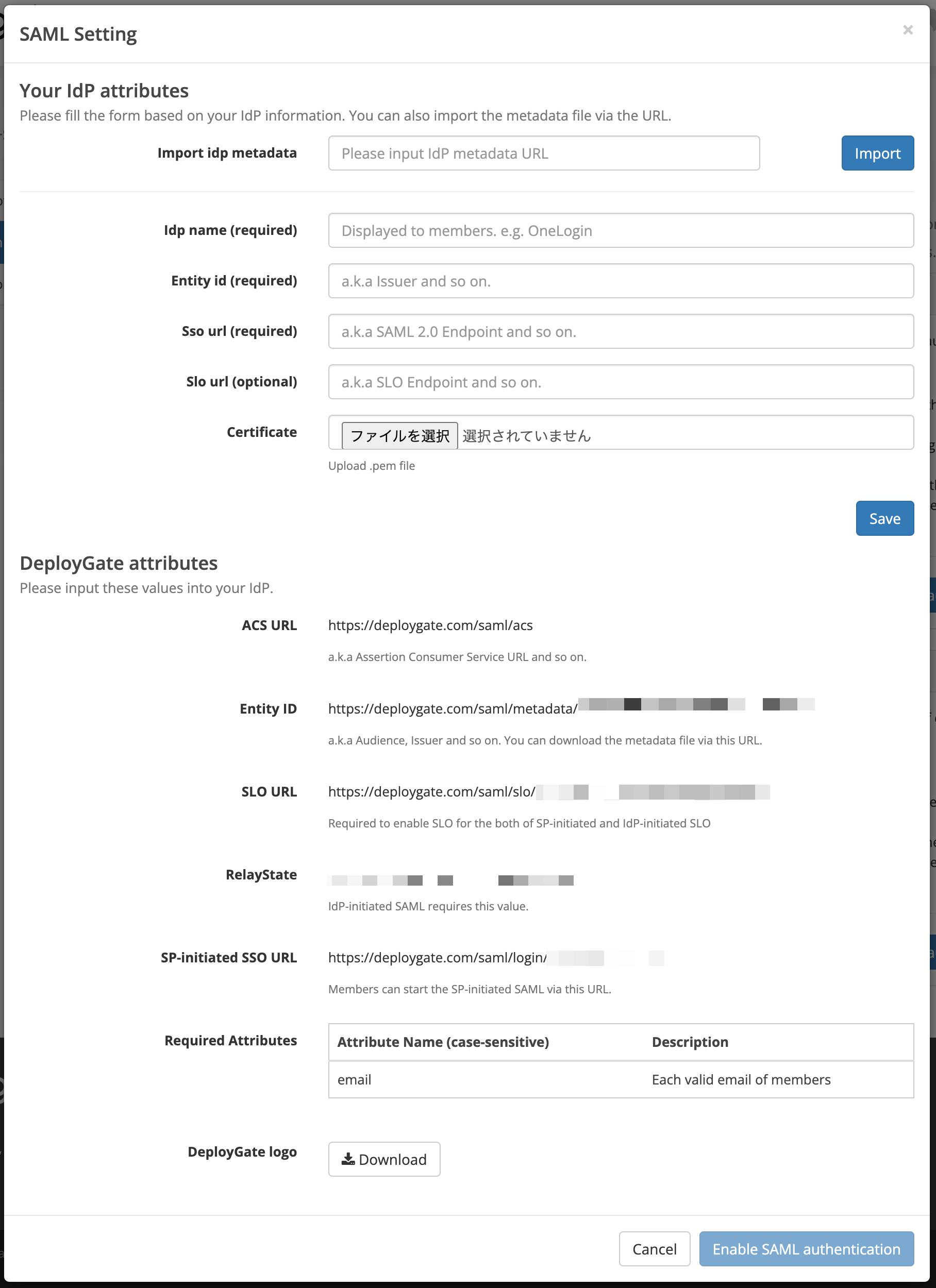

認証設定ダイアログ上に必要な情報を入力し、 保存して次へを選択します。

| 項目 | 説明 |

|---|---|

| dp 名 | Okta (任意の名称) |

| Idp エンティティ id | 先に取得した Identity Provider Issuer |

| Idp sso ターゲット url | 先に取得した Identity Provider Single Sign-On URL |

| IdP 証明書 | 先に取得した X.509 Certificate |

設定情報の確認

保存ができると、 Okta へ設定する情報が表示されます。表示されている内容(特に RelayState)が先に設定した情報と合致しているか確認の上、 「SAML 認証を有効にする」 ボタンを押します。

「SAML認証を有効にする」 を押すと、認証のために Okta へ遷移後、確認のためにDeployGateへの再ログインを求められます 現在ログインしていたアカウントのメールアドレス及びパスワードでログインを行うと、設定が完了し一度ログアウトされ、設定が完了します

以上で設定は完了です。以降は DeployGate の SAML 認証でログイン、もしくは Okta 上のアプリケーション選択からログインを行ってください。

トラブルシューティング

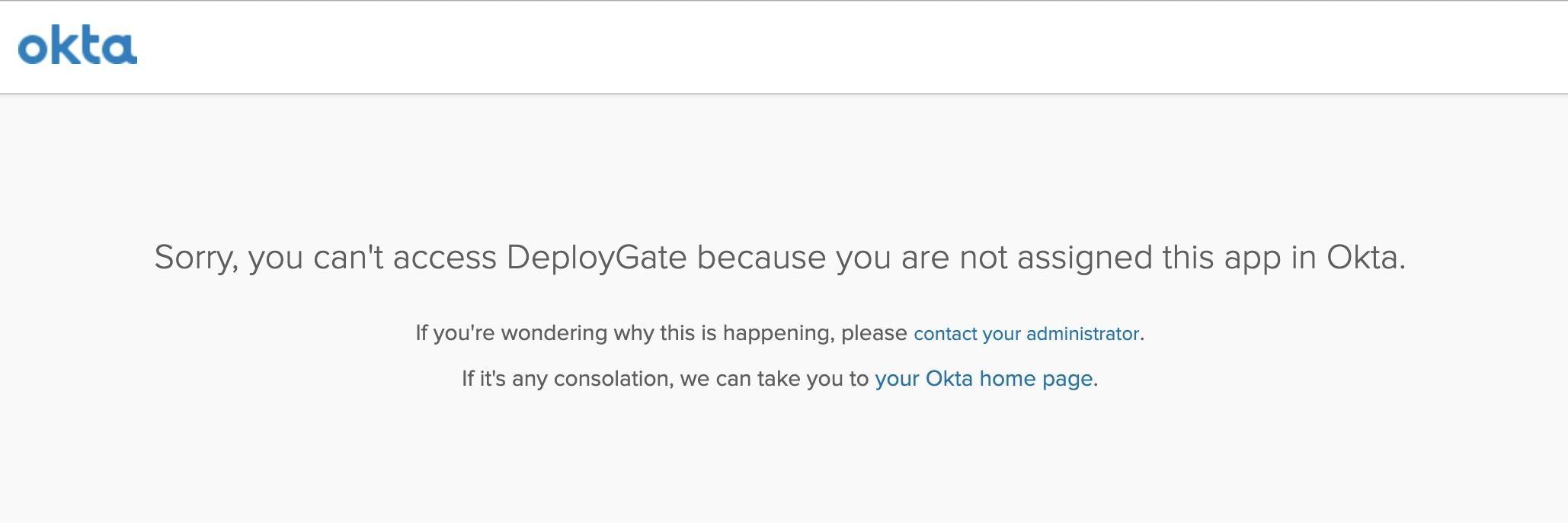

「SAML認証を有効にする」を押した後 Sorry, you can't access... エラーになる場合

- Okta 側で作成した Applicaiton に People/Group がアサインされていない場合に表示されます

- 上記 利用可能なアカウントを Assignments で設定 の手順でアサインを行ってください