Microsoft Entra ID (旧 Azure AD) のSAML設定方法

この操作には「管理者」権限が必要です。

一意のユーザー識別子(名前 ID)に永続化識別子を設定してください。

またこのとき format として urn:oasis:names:tc:SAML:2.0:nameid-format:persistent を選び、値マッピングとして user.objectid が指定されていることを確認してください。また追加のクレームとして user.email を “email” というクレーム名で提供してください。

Microsoftが提供しているMicrosoft Entra ID(旧 Azure AD)でもSAML認証がサポートされており、企業内で使用しているMicrosoft Entra ID認証基盤を使用してDeployGateのアカウント管理を行うことができます。 具体的な設定方法はMicrosoft Entra IDの公式ドキュメントクイックスタート: ワークスペース アプリケーションを追加するを参考にしてください。

Microsoft Entra IDでの各値の呼称とDeployGateでの呼称の対応は以下のとおりです。

| Microsoft Entra ID | DeployGate |

|---|---|

| サインオン URL | SSO URL |

| 識別子 (エンティティ ID) | エンティティID |

| 応答 URL | ACS URL |

| リレー状態 | 省略、または任意でEnterpriseのトップページを指定してください。 |

| クレーム | 属性 |

SAML認証の有効化後、アプリケーションにユーザーを割り当てる必要があります。サービスを提供するアカウントに対してDeployGateの利用を割り当ててください。

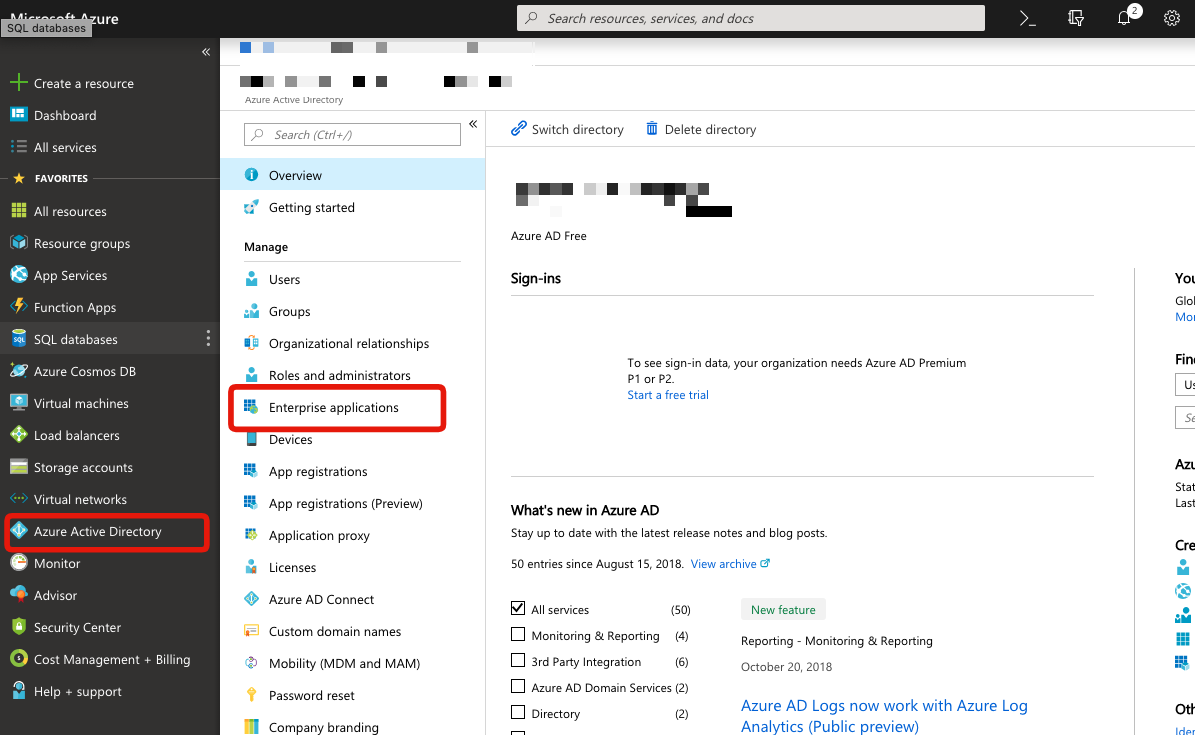

アプリの登録はMicrosoft Entra ID]の企業アプリケーションの項目を選択し、アプリの追加を選択します。 ![Screenshot of SAML Microsoft Entra ID]](/img/enterprise-guide/sso/saml-auth-microsoft2.png) DeployGateを登録するにはギャラリー外のアプリケーションを選択し、設定を行ってください。